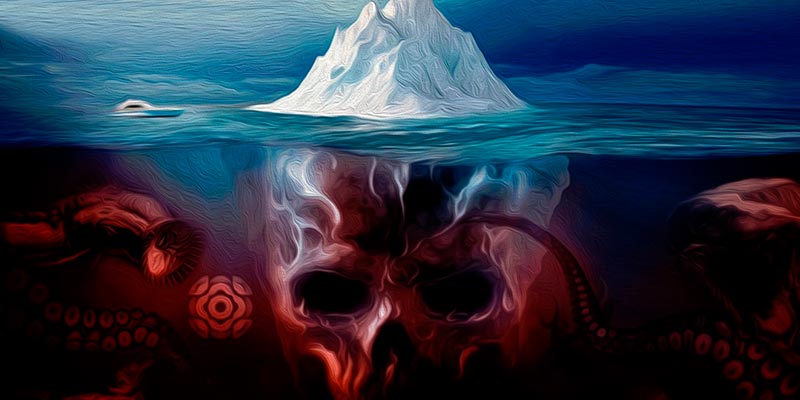

La “cara oculta de internet”: la zona invisible y separada, denominada Deep Web o Internet Profunda.

En la Dark Web no se navega, se bucea.

De acuerdo a la doctrina existente, podemos definirla como: “Todo el contenido dentro de internet que no forma parte de los sitios web que pueden referenciar o encontrar los diferentes buscadores” (RINCÓN LÓPEZ , 2016), es decir, todo aquello que se encuentra oculto más allá de la zona habitual y pública de navegación, conocida como internet superficial o surface web.

En nuestro Código Orgánico Integral Penal (C.O.I.P.), al momento no existe una regulación específica sobre el uso de este tipo de navegadores específicos que nos permite entrar en la denominada Deep Web, que se caracteriza por promover todo tipo de actividades ilícitas, mientras que en otros Estados como: China, Egipto, Australia y Rusia el uso y tenencia de este tipo de software si lo sancionan en sus legislaciones.

Lastimosamente Ecuador no forma parte de la Convención de Budapest del 2001, la cual ha tenido como objetivo relevante establecer reglas claras y coordinadas entre los Estados para hacer frente a la lucha contra el cybercrimen. Los firmantes han sido solo 54, ratificándola solo 42 y 17 reglamentándola a su derecho interno, incluyendo Chile, Costa Rica, República Dominicana, Panamá y recientemente Argentina, en lo que refiere a Latinoamérica. Mientras que Paraguay, México, Colombia y Perú han sido invitados a firmar el acuerdo y están próximos a concretar la adhesión.

En el diario español EL MUNDO, el juez Eloy Velasco aseveró “cuando se creó el internet en el ámbito militar no se pensó en la seguridad”. (…) de la misma manera enfatizó desde su punto de vista jurídico “estamos pasando de un Derecho Penal represivo a un Derecho Penal de prevención”. (E.M. / D.J.O., 2015).

Se estima que más del 95% del contenido en Internet no está indexado en los motores de búsqueda habituales como: (Google, Alta Vista, Yahoo!, Microsoft, Bing, MetaCrawler, etc.), es decir, que para acceder a este mundo desconocido, se debe hacer a través de navegadores especiales y escribiendo directamente la dirección en la barra de navegación, estos navegadores pueden ser: TOR, FreeNet o i2p, para el presente caso haremos hincapié a TOR.

De esta manera podemos decir que el 5% sería la parte de internet que está al acceso libre de los usuarios, ya que “(…)-Entre el 80% y el 95% según la mayoría de las estimaciones, aunque sea muy difícil dar un porcentaje real-” (Verdu, 2014), es de manera complicada y cifrada, es decir, que para su acceso se lo debe hacer mediante otro navegador: TOR (THE ONION ROUTER), “Routers de Cebolla” que está estructurado en nodos o capas (su símbolo es una Cebolla Paiteña Roja), es así que el usuario va saltando de una a otra, tutelado por una capa de cifrado que impide que el servidor de destino conozca su IP.

Tor: “fue creado en 2003 por Roger Dingledine, Nick Mathewson y Paul Syverson surgió como la evolución del proyecto Onion Routing del Laboratorio de Investigación Naval de los Estados Unidos.” (Temperini , S.F.).

Considerado como los suburbios de la criminalidad, es uno de los mejores sistemas libres para garantizar el anonimato en internet, permitiendo acceder a la web profunda, donde se encuentra el 95% de contenidos de la red.

Nick Mathewson, cofundador de Tor, manifiesta: “El problema que intentamos resolver es, el de mantener la privacidad sobre que webs visitamos y con quien hablamos, la idea nació en 1999 y fue desarrollada para la Marina estadounidense, el programa se liberó en 2006 y hoy en día lo usan 2,5 millones de internautas al día.

Edwar Snowden alertó de que la mayoría de canales que usamos pueden ser espiados.

El internet actual, es una herramienta muy relevante para realizar tareas o simplemente como entretenimiento, pero no todo lo que está dentro de ella es apto para todo el público, existen usuarios que utilizan este medio para cometer actos ilícitos o subir contenido que roza la ilegalidad o bien es completamente ilegal, como: el gore, venta de armas, venta de drogas, páginas, foros, wikis, manuales, anuncios y artículos sobre venta de órganos, compra de artículos robados, hackers, contratación de sicarios, ebooks de todo tipo, pedofilia, zoofilia, violación y demás parafilias, canibalismo, guerrillas, asesinatos, secretos corporativos, documentos clasificados de empresas o gobiernos, terrorismo mundial, tráfico de seres humanos, pasaportes falsos, tarjetas de crédito clonadas, falsificación de dinero, cuentas robadas de PayPal, lavado de bitcoins, etc.

La Deep Web, es un escenario virtual muy desconocido, normalmente la gente tiene acceso del 5% hasta un 20% de las páginas indexadas, es decir, de Google, Alta Vista, Yahoo!, Microsoft, Bing, MetaCrawler, utilizando los navegadores convencionales como (Safari, Chrome, Firefox, Opera, Torch, etc.), pero para acceder a este mundo desconocido debe haber un gran conocimiento de técnicas informáticas, técnicas de desarrollo, con un elevado conocimiento tecnológico e intereses bien definidos, los usuarios de TOR, conocen que es un proceso de enrutadores lo cual permite que una conexión no sea rastreada, por ejemplo: mi IP puede estar conectado en Ecuador pero en realidad está en Estados Unidos.

Supongamos que se comete un fraude a través de una página de pagos online: la víctima hizo una compra desde Chile, a través de un portal hosteado en México, pero aquel que la engañó para hacer ese pago se encuentra en España. Además, tanto la víctima como el estafador mantuvieron varias conversaciones por un servicio de chat, el cual pertenece a una empresa norteamericana. La víctima realiza la denuncia por fraude en Chile por un delito que está tipificado, pero el delito en sí se cometió desde España y la evidencia está dividida entre México y Estados Unidos. ¿Quién se hace cargo entonces? ¿Bajo qué leyes se debería juzgar el caso y tratar la evidencia? (Pastorino, 2017).

Para César Lorenzana, capitán del Grupo de Delitos Telemáticos de la Guardia Civil de Madrid- España, «El problema que tenemos con la Darknet es que la jurisdicción que está basada en el territorio donde tiene competencia, no puede actuar en ella. Cómo no sabemos, ¿Dónde se cometen los delitos? ni ¿Quién los cometió?, nos es imposible actuar contra ellos. Es muy difícil determinar cuál es nuestro ámbito de actuación hasta que encontramos los servidores físicos que sustentan esas webs».

La existencia de la Deep Web obedece a las necesidades de los Gobiernos y organizaciones que deben tener sus datos en la red, pero sin ser públicos. Por ejemplo: La información de cada uno de los clientes de un Banco, está disponible en la red, pero no puede ser accedida por un usuario común sino solamente mediante un software creado específicamente para el banco o simplemente puede ser información secreta, privada o protegida.

La falta de cultura informática es uno de los principales factores para que se cometan ciertas infracciones.

El contenido que puede ser encontrado dentro de la Deep Web es demasiado vasto y la forma convencional para navegar por este medio No es usando WWW. (World Wide Web), ni dominios acabados en:

.com

.gob

.edu

.net

.es

.ec

.it

Los dominios utilizados en la Deep Web son:

.onion y un ejemplo sería:

“Abc123wyZ987.onion”

Números y letras al azar, no se refiere a nada concreto y mantiene el anonimato.

En este medio se puede realizar compras de bienes y servicios, pero introducir una cuenta bancaria, sería el peor error que una persona podría cometer, debido a que la Deep Web está plagada de HACKERS y CRACKERS, las transacciones se lo hace mediante los Bitcoins, (una divisa electrónica).

Para la policía es muy complicado rastrear las transacciones que se realizan en la Deep Web, y en la mayoría de los casos, al tratarse de menudeo de droga, ni siquiera merece la pena una intervención complicadísima judicial y tecnológicamente. El jefe de Seguridad Lógica del Cuerpo Nacional de Policía en las dependencias centrales de Madrid explica: “El delincuente busca que no le puedas vincular con una comunicación o una gestión; un anonimato casi absoluto. Y las redes TOR dificultan la trazabilidad de alguien”. (Verdu, 2014).

En octubre de 2013, el FBI cerró Silk Road, hasta entonces el mayor cibermercado negro que existía en la Deep Web, Rosss Ulbricht apodado como D.P.R. (acrónimo de las siglas Dreadful Pirate Roberts), a quien le encontraron casi tres millones de euros en bitcoins, fue acusado de tráfico de narcóticos, lavado de dinero, conspiración y piratería. Se hicieron cientos de miles de transacciones (se estima que por un valor de 20 millones de dólares, unos 15 millones de euros) y, según se anunció, se vendieron cientos de kilos de droga. “Silk Road se ha convertido en el mercado criminal más sofisticado y extenso en Internet hoy en día”.

La UE ha lanzado un proyecto llamado TITANIUM (Tools for the Investigation of Transactions in Underground Markets), con el objetivo de investigar y combatir el uso criminal del Bitcoin y la Dark Web, es el desarrollo de soluciones técnicas para investigar y combatir los actos criminales y terroristas en Internet que se llevan a cabo con la ayuda de monedas virtuales y de los “mercados subterráneos”. (San José, 2017).

El filósofo Nietzsche decía: “Cuando miras al abismo, el abismo también te mira a ti”.

La Deep Web se divide en varios niveles y mientras más profundo puedan bucear más información álgida se puede encontrar:

Este nivel se encuentra en la web en general, páginas como: Google, Alta Vista, Yahoo!, Microsoft, Bing, MetaCrawler, utilizando los navegadores convencionales como (Safari, Chrome, Firefox, Opera, Torch, etc.) o donde estamos actualmente, que comúnmente es sólo la superficie, debajo de ella, hay un vasto océano, en su mayoría inexplorado llamado Deep Web o Web Profunda.

Este lugar se caracteriza por ser el último nivel de fácil acceso, se dice que en este nivel es fácil encontrar pornografía infantil pero con personas que parecen mayores de edad (“jailbait”), páginas porno, la comunidad 4chan, servidores FTP como WinSCP, no desde los motores de búsqueda convencionales.

Para acceder a este nivel no es necesario de algún “proxy” por ejemplo: TOR, pero su acceso es algo más complicado que el precedente.

Aquí, ya estamos en el Deep Web, para poder utilizar este medio se requiere de un proxy para navegar de forma anónima, aquí podemos encontrar: jailbait más heavy, pornografía infantil “light”, gore, hackers, script kiddies, información sobre virus, (childporn CP) etc.

Es lo más profundo que un usuario común podría llegar dentro de la Deep Web, se puede encontrar páginas o enlaces que dirigen a grupos de pedófilos como: Hard Candy, PedoPlanet (grupos de pedófilos) la hidden wiki, enlaces dentro de la Deep Web, videos y libros prohibidos, sicarios, venta de drogas, tráfico de humanos, dentro de este mismo nivel existe una parte aún más profunda a la que no se puede llegar por medios convencionales, porque se requiere una modificación de hardware llamada (Closed Shell Hardcore) como: scat, rape y snuff, redes de sicarios o asesinos a sueldo, experimentos sobre la segunda guerra mundial, terrorismo, etc.

Aquí un ejemplo:

“En agosto de 2014 se registraba en la Deep Web un sitio con el nombre de Playpen con el objetivo de compartir inofensivas imágenes, pero su función real era muy distinta, el sitio había sido creado con la finalidad de distribuir pornografía infantil.

El lugar de nacimiento de esta web no era casual, la dark web es una plataforma perfecta para los ciberdelincuentes, ya que les permite llevar a cabo sus propósitos de una forma privada al no poder ser encontrados por los medios convencionales de navegación.

Durante la investigación del sitio web, el FBI encontró que tenía más de 215.000 miembros y 117.000 post publicados que generaban un tráfico semanal de 11.000 visitantes. Lo peor venía en el contenido que se compartía, ya que incluía imágenes extremas de abuso infantil y, por si fuera poco, consejos sobre cómo los abusadores sexuales pueden mantener sus identidades ocultas en la red.

Tras descubrir esto, incautaron el servidor que se encontraba situado en Lenoir, Carolina del Norte y dieron soporte a Playpen desde sus propios servidores entre el 20 de febrero y el 4 de marzo de 2015.

Durante esas dos semanas usaron una técnica conocida como NIT, la cual infecta a los visitantes de un sitio web para capturar su dirección IP, descubriendo en ese periodo más de 1.300 direcciones IP.

Hay constancia de la utilización previa de este tipo de herramientas por parte del FBI pero, esta vez, la empleada era tan sofisticada que incluso fue capaz de descubrir las direcciones de usuarios de la red Tor, el sistema operativo que usaban, la dirección MAC del ordenador, el nombre del host y el nombre de usuario.

Una vez localizados, el FBI entró simultáneamente en los ordenadores de 1.000 usuarios del sitio web de pornografía mediante una sola orden.

Actualmente, hay más de 1.500 detenidos en relación con el sitio web Playpen en los estados de Connecticut, Massachusetts, Illinois, Nueva York, Nueva Jersey, Florida, Utah y Wisconsin.” (Derecho de la Red, 2016).

Para Edgardo Alberto Donna, “(…) el bien jurídico ahora acentúa la protección del menor, en especial en lo que hace a la pornografía infantil o imágenes de niños. La idea, parecía ser, es alcanzar a las imágenes de niños que existen en distintos sitios de internet. Con esto se da respuesta al protocolo relativo a la venta de niños, la prostitución infantil, y la utilización de los niños en la pornografía, que complementa la Convención de las Naciones Unidas sobre los Derechos del Niño” (DONNA, 2011).

Cabe señalar que el 80% de internet se encuentra debajo de todo lo manifestado anteriormente y para seguir buceando aún más profundo se necesita de un programa que un usuario convencional no podría conseguirlo tan fácilmente llamado (POLYMERIC FALCIGHOL DERIVATION), en teoría es una modificación especializada de hardware que permite resolver algoritmos cuánticos; Se dice que en el nivel más profundo de Internet está la información más sensible de todas, como la de los Gobiernos más importantes del mundo, las fuerzas armadas y los principales centros científicos, entre otra información oculta: y que para acceder a este nivel, ya se requiere de computadores cuánticos, lo cual supone que solo los gobiernos pueden acceder a esta parte.

El nombre se deriva de la Fosa de las Mariana, la fosa marina más profunda que el hombre ha conocido, localizada en el Sureste de las Islas Marianas cerca de Guam. Poco o nada se sabe sobre este nivel, donde solo los gobiernos pueden acceder, además de ser muy peligroso, es una parte muy profunda de la Deep Web, donde ningún usuario quisiera navegar.

La Liberte es una página francesa, una de las más profundas dentro de la Deep Web, para poder ingresar y navegar tanto en la Zion como en la Liberte, se necesita invitación. Los foros de estas páginas son tan protegidos que los usuarios y contraseñas deben ser cambiados cada vez que se ingresan en los distintos foros y así poder navegar. Zion supera en profundidad a la Liberte, debido a que la segunda solo recibe información y videos liberados por la primera.

El objetivo es la Database, ésta, es la sección donde toda la información de la web deja de ser solo un código binario de 1 y 0, y comienza a tener sentido. Quien logre descifrar la clave del sistema, que tiene una extensión de kilómetro y medio de tipeo numérico, será capaz de manipular cualquier dato en internet.

De esta manera podemos apreciar que la Deep Web es:

Deep web ≠ tor ≠ bitcoin.

Deep web + tor + bitcoin= EL PARAÍSO DE LOS CIBERCRIMINALES.

Recomendaciones:

Para el maestro Zaffaroni: Todo tiende a ser delito. Esto se debe a que en la actualidad ya son pocas las cosas que no son delito y cada día parecen ser menos, porque todos los legisladores de todo el mundo se esfuerzan por inventar nuevos delitos a diario: inventan como delitos, conductas que pueden ser preparatorias de otros delitos, tipifican como delitos, las infracciones administrativas, las conductas sospechosas, las contravenciones, etcétera. (ZAFFARONI, 2011, pág. 12)

Marshall McLuhan manifiesta: En cuanto a la aceleración tecnológica, se está acercando a la velocidad de la luz. Todos los medios no eléctricos habían hecho sino apresurar un poco las cosas. La rueda, la carretera, el barco, el avión, e incluso el cohete espacial, carece absolutamente de la cualidad de movimiento instantáneo (…) ahora solo tenemos que nombrar y programar un producto o proceso para que sólo éste tenga lugar. (McLuhan, 1965)

Bibliografía

Autor: AB. JOEL MELÉNDEZ VERDEZOTO

Abogado por la Universidad Central del Ecuador (Quito, Ecuador), Funcionario Público en DEFENSORÍA PÚBLICA GENERAL. Amelendez@defensoria.gob.ec joelmelver@gmail.com